Dneska pro vás máme ukázku DDoS útoku na aplikační vrstvě (L7), který směřoval na weby jednoho našeho zákazníka několikrát za týden. Zajímavé bylo, že útok začínal vždy ráno v 7:00.

Nově si můžete článek poslechnout také jako Podcast.

Nejdříve krátké shrnutí pojmů.

Útoky na aplikační vrstvě (L7)

Jednalo se o útoky na takzvané sedmé aplikační vrstvě. Zjednodušeně jedná se o vrstvu, kde už probíhá výměna dat mezi prohlížečem a serverem. Stahují anebo posílají se přímo data, která si vyžádal uživatel. Předchozí vrstvy se postaraly o navázání spojení, o formu komunikace atd.

Tento druh útoků je velice zákeřný, protože se tváří jako legitimní internetový provoz. V access logu vidíte běžné requesty GET na dokumenty PHP/HTML, většinou bez volání dalších souborů (CSS, JavaScript, obrázky atd.). Nemusí to však platit vždy, setkáváme se i s útoky, kde se schválně volá neexistující stránka (leden 2022).

Abyste takovýto útok mohli zastavit, tak musíte do komunikace mezi serverem a uživatelem vidět. Pak je snadné závadný provoz omezit, protože neřešíte kdo tam jde, ale co a jak dělá.

Pokud do komunikace nevidíte, tak jediným řešením je omezit přístupy z dané IP adresy, což není ideální, protože za jednou IP adresou může být celé sídliště. Navíc už dříve jsme se setkali s útoky, kdy zřejmě útočili kvůli malware mobily ze sítí zahraničních mobilních operátorů (leden 2021, březen 2021). Takovéto IP adresy nelze dlouhodobě blokovat. Představte si, že by jediným řešením ochrany vašeho webu bylo omezení přístupů ze sítí našich mobilních operátorů. Přes ně jde většina legitimního provozu.

WEDOS Global Protection

A právě tohle je práce pro naši novou službu WEDOS Global Protection, která už chrání přes 300 webů našich zákazníků. Je postavená na naší decentralizované síti WEDOS Global.

Zákazníkovi nasměřujeme doménu přes DNS záznamy na reverzní proxy WEDOS Global, přes kterou půjde všechen provoz. Útočník navíc vidí jen IP adresu reverzní proxy, tedy neví, kde web ve skutečnosti hostuje.

Reverzní proxy vidí do provozu a pokud jsou splněny podmínky, které si nastaví zákazník anebo my, tak do cesty postaví překážku. Může se jednat o cookie + přesměrování anebo captcha. Případně může podezřelé přístupy úplně zablokovat anebo jim ukázat cachovaný obsah. Co všechno WEDOS Global Protection umí, si můžete přečíst v článku Nakouknutí do administrace WEDOS Global Protection.

A teď už k samotnému útoku.

Kdo byl cílem

Jedná se o úspěšnou českou společnost, která má řadu poboček v mnoha zemích Evropy. Pro každou zemi má samostatnou webovou prezentaci, kde je představena firma, služby které nabízí a produktový katalog. Nejedná se tedy o klasický e-shop.

Jednotlivé webové prezentace má na doménách ve tvaru značka.ccTLD (národní doména).

Jeden z webů společnosti byl pravidelně pod útoky již dříve. Řešili to optimalizací, aby webhosting NoLimit utáhl větší nápor, něco jsme také blokovali standardní cestou. Později byli jedni z prvních, které jsem přesunuli na testovací WEDOS Global Protection.

Měli štěstí, protože L7 útoky tento rok výrazně vzrostly na síle i intenzitě. To už by ani nový NoLimit Extra neutáhl a to na něm mají zákazníci weby i s jednotkami milionů požadavků za den. Domníváme se, že to může být i důsledkem války na Ukrajině, kdy proruské hackerské skupiny uvolnily řadu skriptů pro L7 útoky, včetně návodů, jak je používat.

Vzhledem k tomu, že má zákazník webové prezentace na více doménových koncovkách, tak jsme je postupně museli schovat všechny, protože útočníci jakmile narazili na aktivní WEDOS Global Protection, tak zkusili jinou doménu. Nicméně to nevzdávali.

Následující 5 minutový graf sleduje access log s jedním z webů. Útok začíná přesně v 7:00 a má takovou sílu, že během prvních 5 minut se objevují 503ky (vyčerpání přidělených serverových zdrojů).

Jednalo se o útok na části WEDOS Global Protection, které ještě nebyly plně automaticky chráněny. Je to komplikovaná služba a my akcelerujeme vývoj k plné automatizaci, co to jde 🙂

Na následujícím grafu téhož útoku, už je manuálně spuštěna plná ochrana a provoz směřuje přes jednotlivé body.

Problém také byl v tom, že ne všechny domény měl zákazník u nás. Důvodem je, že prozatím řadu evropských koncovek nenabízíme, a tak je měl u konkurence a využíval i jejich DNS. Pro správné fungování našich ochran, však je nutné používat naše DNS servery. Takže mu kolega napsal, ať to změní, ať můžeme chránit vše.

Zajímavé bylo, že o většině útoků neměl ani ponětí. Ostatně pokud byla doména chráněna a vše fungovalo jak mělo, tak útok vypadal z pohledu našich ochran následovně.

Prostě přišel útok, jednotlivé lokality podle místa to posbíraly a postavily podezřelému provozu překážku (redirect, cache, captchu).

Postupně byly útoky intenzivnější, ale vzorec byl vždy stejný. Začalo se v 7:00 a po půlhodině anebo v celou přišel nárůst. Většinou se útočilo jen dopoledne.

Nejsilnější a poslední útok na zákazníkův web jsme zaznamenali 21.06.2022, kdy se útočník opravdu snažil a vytáhl z útoku přes 500 tisíc requestů na 1 doménu za minutu. Jak vidíte, porušili i svou běžnou útočící rutinu.

Berme také v potaz, že to co vidíte, už je očištěno o přístupy, které zablokoval předřazený SYN filtr na základě blacklistů. Většinou odvede nejvíce práce (blokuje až 90 % problémového provozu). Vzhledem k povaze filtru je těžké přesně vyhodnotit, kam útoky šly a zjistit přesná čísla. Těch 500 tisíc jsou přístupy, které dokázaly projít ochranou postavenou na blacklistech. A to nepoužíváme jen běžné placené blacklisty. Máme vlastní postavené na datech ze všech webhostingů.

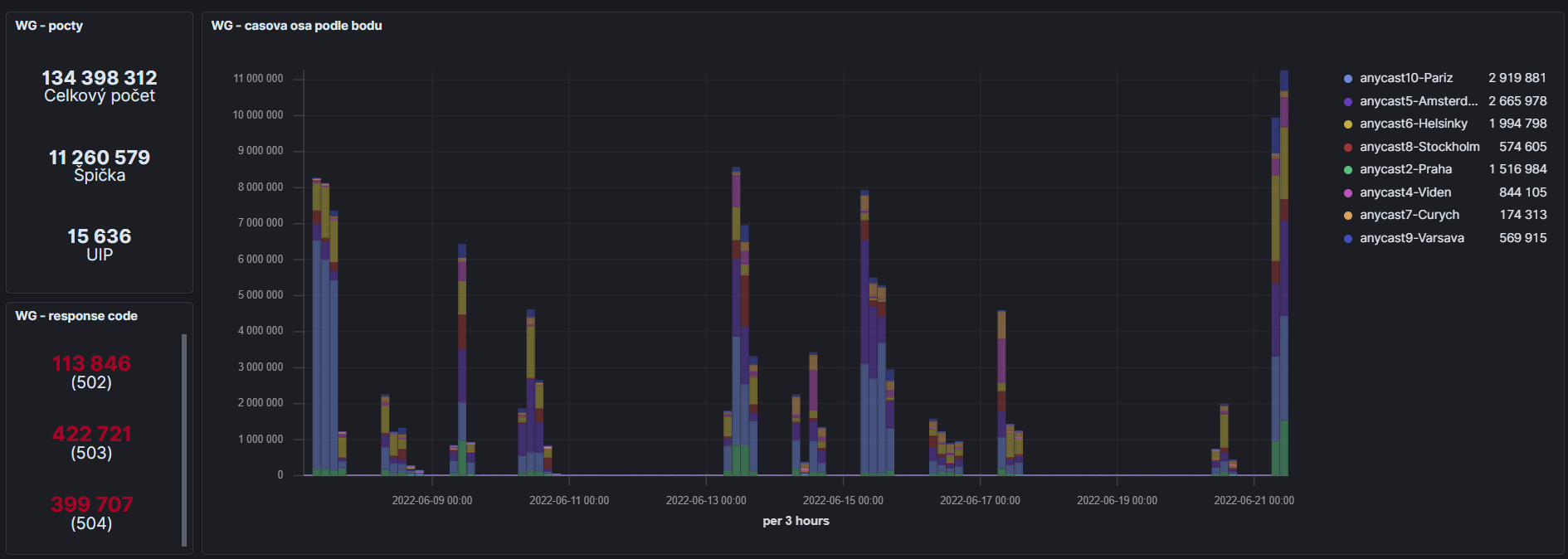

Bohužel nemáme z WEDOS Global Protection centralizovaná data za všechny měsíce. Centrálně jsme je začali sbírat a ukládat až začátkem června. Do té doby byly logy na serverech v jednotlivých bodech a průběžně se promazávaly. Na následujícím grafu tak vidíte útoky na tohoto našeho zákazníka zhruba za první tři týdny června. Je to 3 hodinový graf. Jak vidíte, na ochrany dorazilo za tu dobu přes 134 milionů requestů z 11.636 unikátních IP adres.

Závěr

Vývoj WEDOS Global i WEDOS Global Protection jde rychle kupředu. Připravujeme další body. Do toho se snažíme analyzovat probíhající útoky a připravit se na budoucí. Jak vidíte, tak se nenudíme 🙂

Přesunutí stovek webů zákazníků, kteří jsou často pod útokem anebo mají problémový provoz (například jsou často přetěžovány roboty, kteří z nich získávají obsah anebo odesílají formuláře) se velmi pozitivně odrazilo na výkonu serverů. Webhostinogové servery prakticky zmizeli z monitoringu. A to díky wedos.online měříme každý web, každého našeho zákazníka.